Google Cloud Webinar

How to avoid a surge billing in Cloud?

Nhận định các dự án blockchain, tiền điện tử đang là đích ngắm của nhiều nhóm hacker, chuyên gia CyRadar cho biết, trong top 10 cuộc tấn công lớn nhất lịch sử, các cuộc tấn công xảy ra năm 2021 chiếm 60% số cuộc và 50% tổng thiệt hại. Trong buổi webiar của Google Cloud vừa qua đã tập trung nói về chủ đề “How to avoid a surge billing in Cloud?” trong Web3/ Blockchain. Buổi webinar gồm 2 phần: What is Crypto Mining? How? Risk? Cost; Giải pháp của Google Cloud. Hãy cùng Cloud Ace tìm hiểu nhé!

1. What is Crypto Mining? How? Crypto-jacking Risk and Cost?

Crypto Mining là quá trình cạnh tranh xác thực và thêm và thêm các giao dịch mới vào blockchain cho một loại tiền điện tử sử dụng phương pháp proof-of-work (PoW).

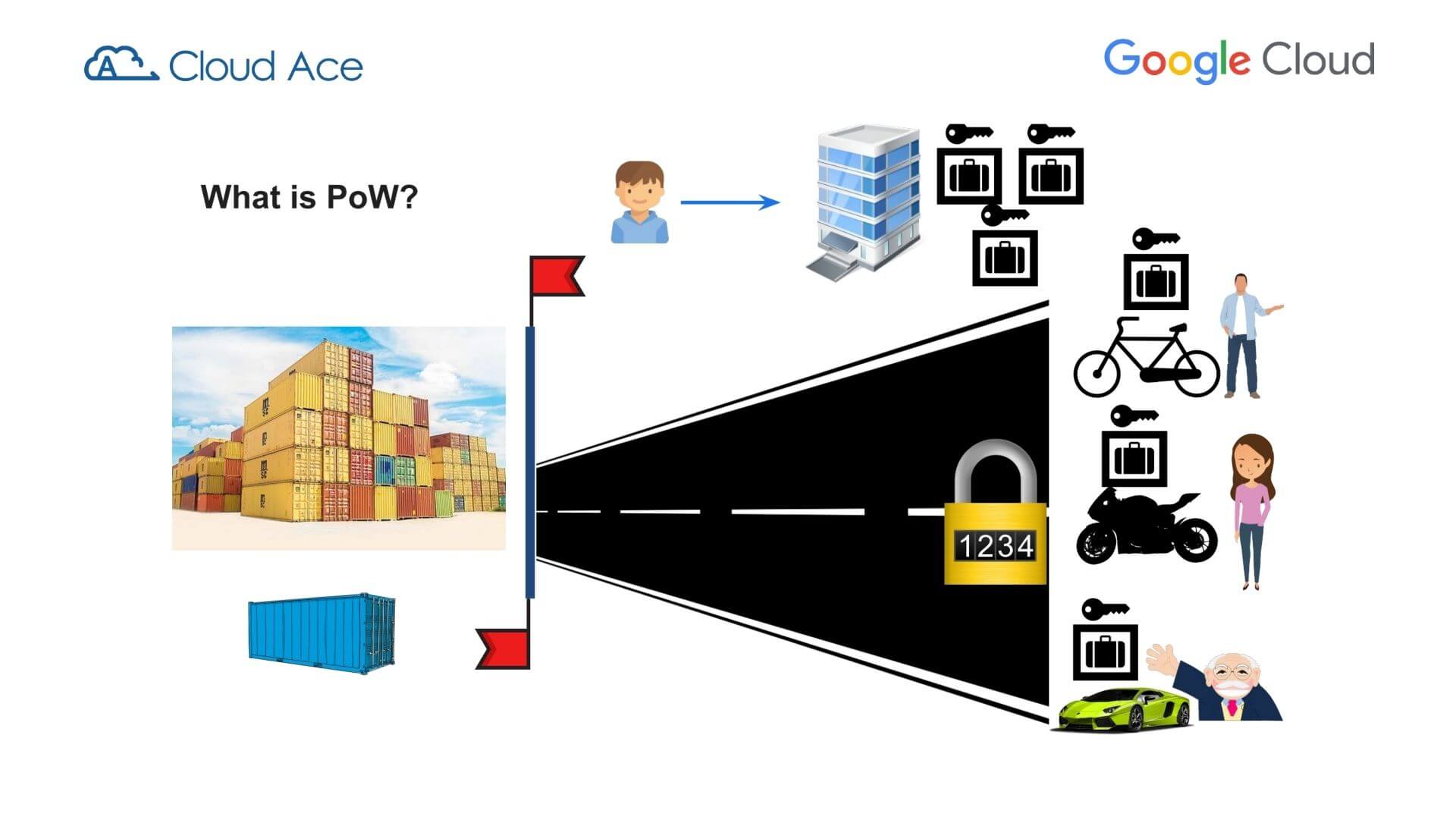

Proof-of-work (PoW) là gì?

Là cơ chế đồng thuận đầu tiên được tạo ra trên Blockchain và khá phổ biến trong thế giới tiền điện tử. Nó tập hợp các node tham gia cạnh tranh xác thực các giao dịch, sau đó đưa giao dịch vào các block trong Blockchain để nhận phần thưởng tùy theo mạng lưới.

Tuy nhiên, sự đồng thuận trong tiền điện tử được thiết kế giúp khai thác ngày càng khó và phần thưởng giảm dần theo thời gian với sự cạnh tranh khai thác gia tăng. Điều này làm việc khai thác tiền điện tử một cách hợp pháp trở thành vấn đề tốn kém.

Chính vì vậy các tội phạm mạng thường cắt giảm chi phí bằng cách đánh cắp nguồn điện toán và năng lượng. Họ hack vào hệ thống để có quyền truy cập và thực hiện tính toán hoạt động bất hợp pháp, sau đó yêu cầu các hệ thống bị tấn công này gửi kết quả đến một máy chủ bị hacker kiểm soát.

Crypto-Jacking là gì?

Là việc sử dụng trái phép tài nguyên điện toán của người khác (onprem, cloud) để khai thác tiền điện tử. Hacker tìm cách chiếm đoạt bất kỳ loại hệ thống mà họ có thể tiếp quản như: desktop, Server, Cloud infrastructure, etc, để khai thác trái phép.

Crypto-Jacking code hoạt động lặng lẽ trong background khiến người dùng không nghi ngờ và sử dụng hệ thống của họ bình thường.

Các dấu hiệu duy nhất có thể nhận thấy là hiệu suất chậm hơn, thực thi chậm trễ, overheating, năng lượng tiêu thụ quá mức hoặc hóa đơn điện toán đám mây cao bất thường.

Một số phương thức tấn công phổ biến hiện nay

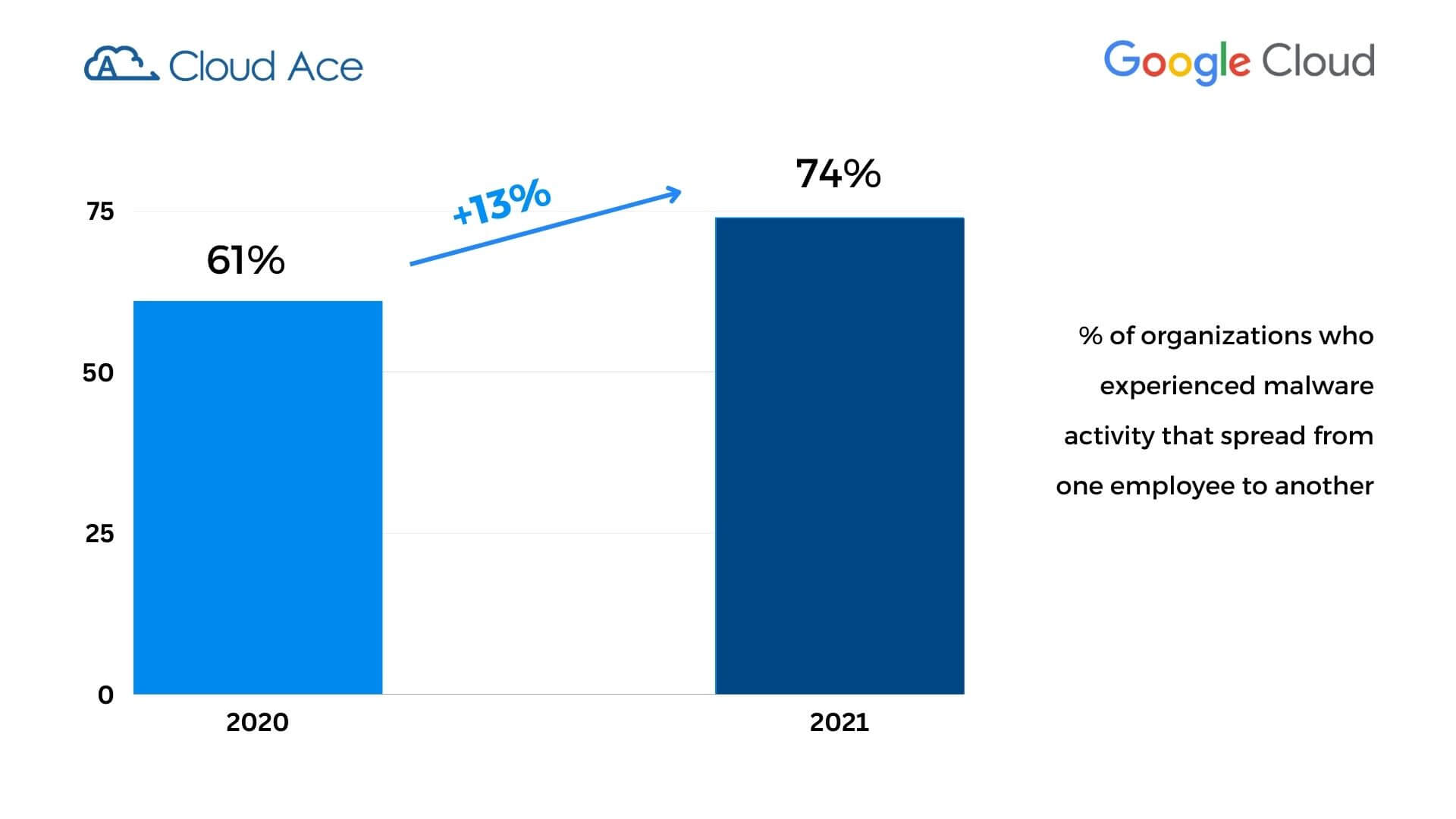

Malware

Được cố ý thiết kế để gây gián đoạn cho máy tính, máy chủ, rò rỉ thông tin cá nhân, để đạt được truy cập trái phép vào thông tin hoặc hệ thống, tước quyền truy cập của người dùng vào thông tin hoặc vô tình can thiệp vào máy tính của người dùng an ninh và sự riêng tư.

Supply Chain Attack

Hacker đang nhắm mục tiêu vào phần mềm chuỗi cung ứng bằng cách tạo mã nguồn mở kho lưu trữ với các gói độc hại và các thư viện chứa tập lệnh cryptojacking nhúng trong mã của họ.

2. Giải pháp của Google Cloud

Security Command Center (SCC)

- Xác định các tài sản có nguy cơ rủi ro.

- Phát hiện và sửa lỗi các cấu hình có nguy cơ.

- Báo cáo và duy trì.

- Ứng phó với các rủi ro và mối đe dọa.

Software Delivery Shield

Là một giải pháp bảo mật chuỗi cung ứng phần mềm được quản lý hoàn toàn, cung cấp một tập hợp các khả năng theo mô-đun để giúp trang bị cho các nhà phát triển, DevOps và doanh nghiệp bảo mật những công cụ họ cần để xây dựng các ứng dụng trên GCP an toàn

GKE security

- Đánh giá cấu hình workload và hệ điều hành hình ảnh container cho các lỗ hổng và cấu hình sai.

- Phát hiện bề mặt trong một dashboard chuyên dụng và Cloud Operation cho việc dễ dàng tích hợp với các công cụ bảo mật khác như SIEM.

- Xếp hạng rủi ro dựa trên mức độ nghiêm trọng các phát hiện, để hỗ trợ các nhiệm vụ phân loại và khắc phục.

Cloud Run security

- Chủ động đề xuất bởi Active Assist.

- Đề xuất di chuyển API key và mật khẩu được lưu trữ trong môi trường variables thành Secrets trong Secret Manager.

- Đề xuất sử dụng danh tính khối lượng công việc tích hợp thay vì

sao chép thông tin xác thực trong vùng chứa.

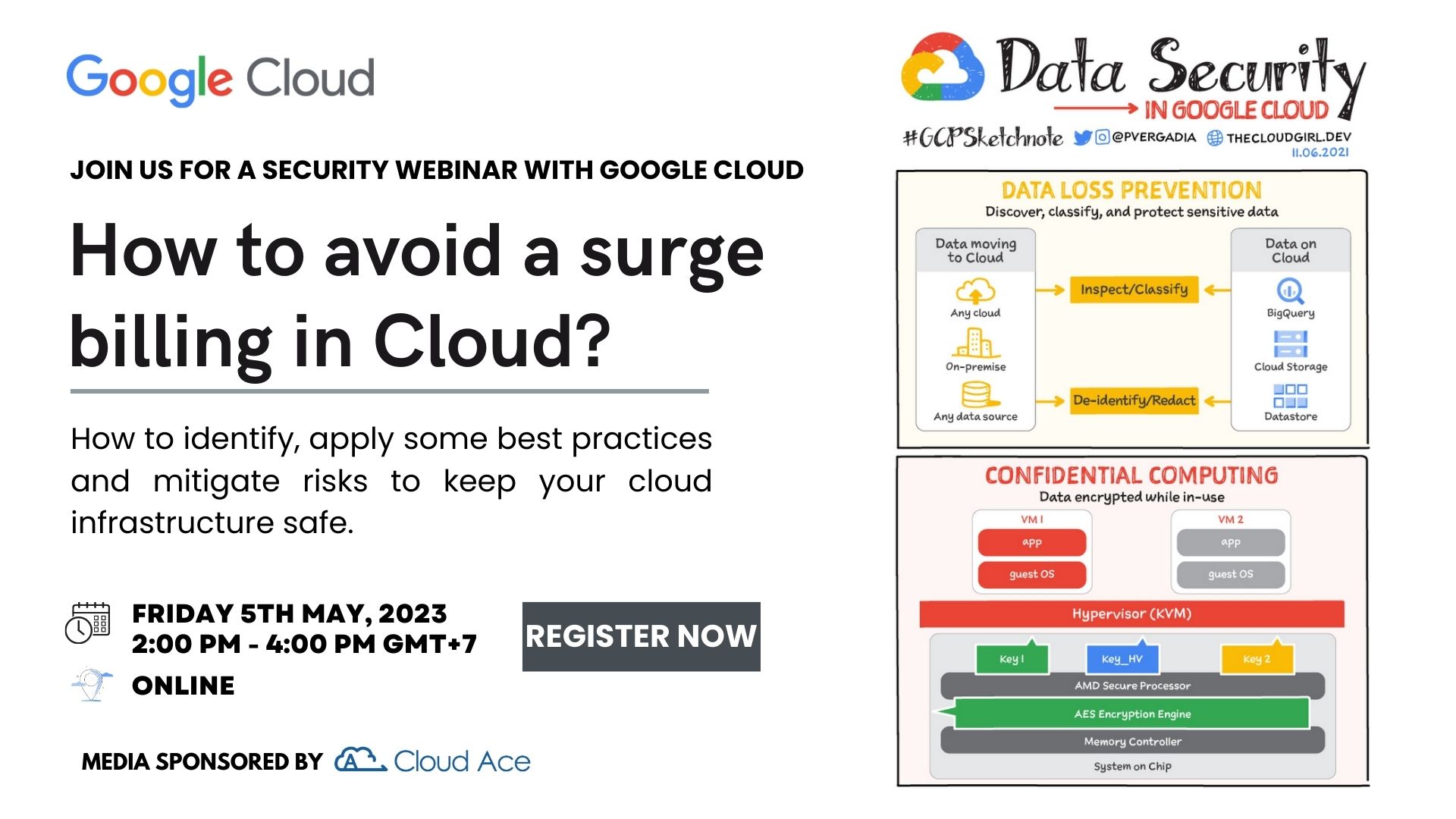

3. Google Cloud Webinar: How to avoid a surge billing in Cloud?

Khi ngày càng có nhiều doanh nghiệp, đặc biệt là các doanh nghiệp về Gaming và Web3 đang dần chuyển sang Public Cloud, điều này cho thấy nhu cầu bảo mật tốt hơn để bảo vệ dữ liệu và tài sản nhạy cảm khỏi các mối đe dọa trên mạng ngày càng tăng.

Doanh nghiệp cần trang bị thêm kiến thức để nhanh chóng xác định và áp dụng những phương pháp giảm thiểu rủi ro nhằm giữ an toàn cho cơ sở hạ tầng đám mây của doanh nghiệp.

Để tránh khỏi những rủi ro và sự cố bảo mật như truy cập trái phép, vi phạm dữ liệu hoặc gần đây nhất là sự xuất hiện của các cuộc tấn công khai thác tiền điện tử (crypto-mining) có thể dẫn đến mất dữ liệu, thiệt hại về uy tín và tác động tài chính lớn.

Tìm hiểu thêm các chương trình ưu đãi Google Cloud Platform tại Cloud Ace's Promotion.

Cloud Ace - Managed Service Partner của Google Cloud

- Trụ sở: Tòa Nhà H3, Lầu 1, 384 Hoàng Diệu, Phường 6, Quận 4, TP. HCM.

- Văn phòng đại diện: Tầng 2, 25t2 Hoàng Đạo Thúy, Phường Trung Hoà, Quận Cầu Giấy, Thành phố Hà Nội.

- Email: sales.vn@cloud-ace.com

- Hotline: 028 6686 3323

- Website: https://vn.cloud-ace.com/